연결

생성했던 ‘로컬 네트워크 게이트웨이' 또는 '가상 네트워크 게이트웨이’에서 연결 탭을 클릭하면 연결된 연결 정보를 확인 할 수 있습니다. 추가 버튼을 눌러 연결을 생성합니다.

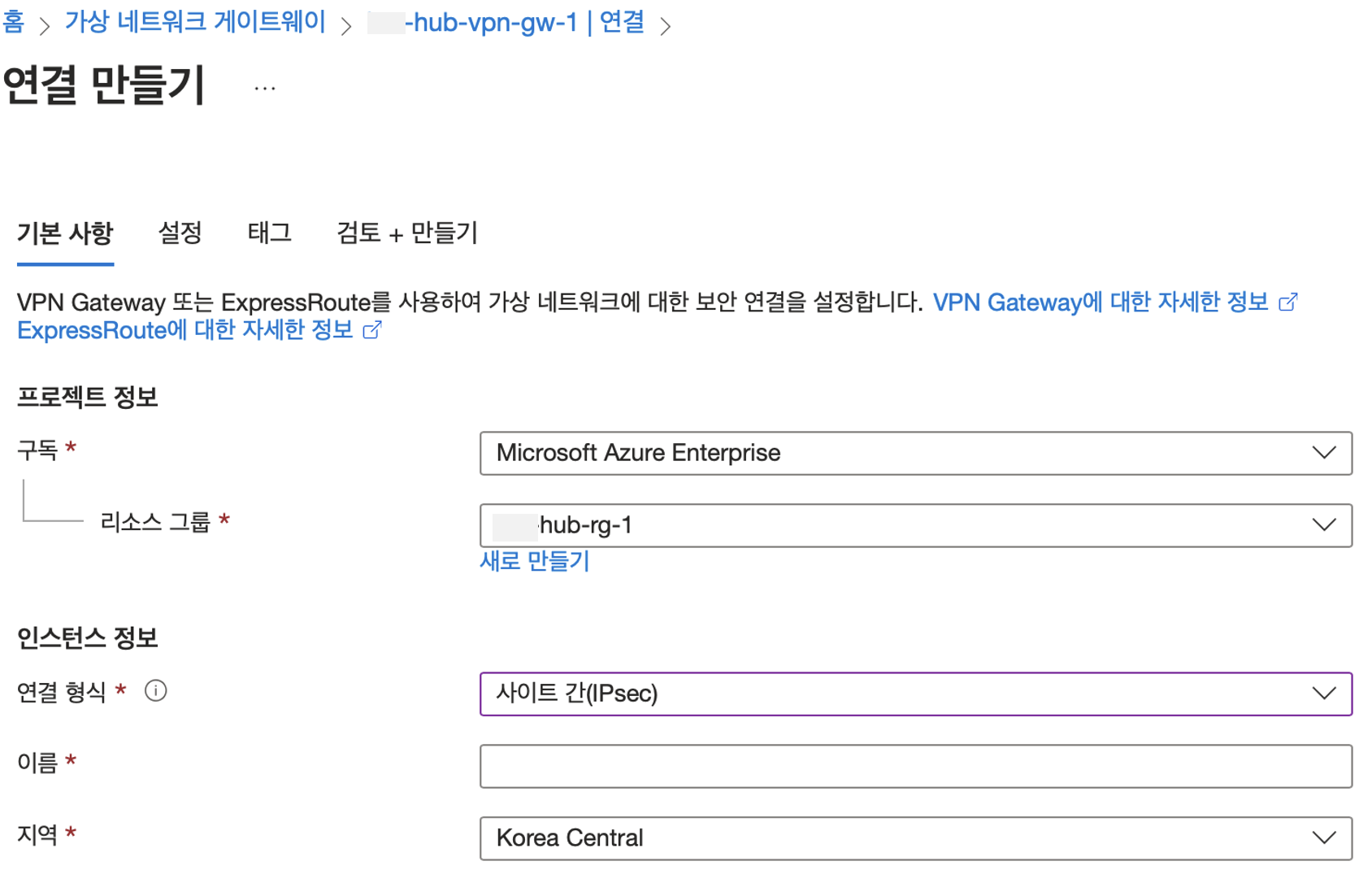

사용 목적에 맞는 리소스 그룹을 선택합니다.

연결 형식 - 사이트 간(IPsec)으로 변경 후 연결 이름을 작성합니다.

이전에 생성한 ‘로컬 네트워크 게이트웨이', '가상 네트워크 게이트웨이’ 선택해 각 리소스가 연결되도록 합니다.

Active-Active 모드 사용을 위한 설정을 진행 했기에 ‘BGP 사용’ 체크박스 체크

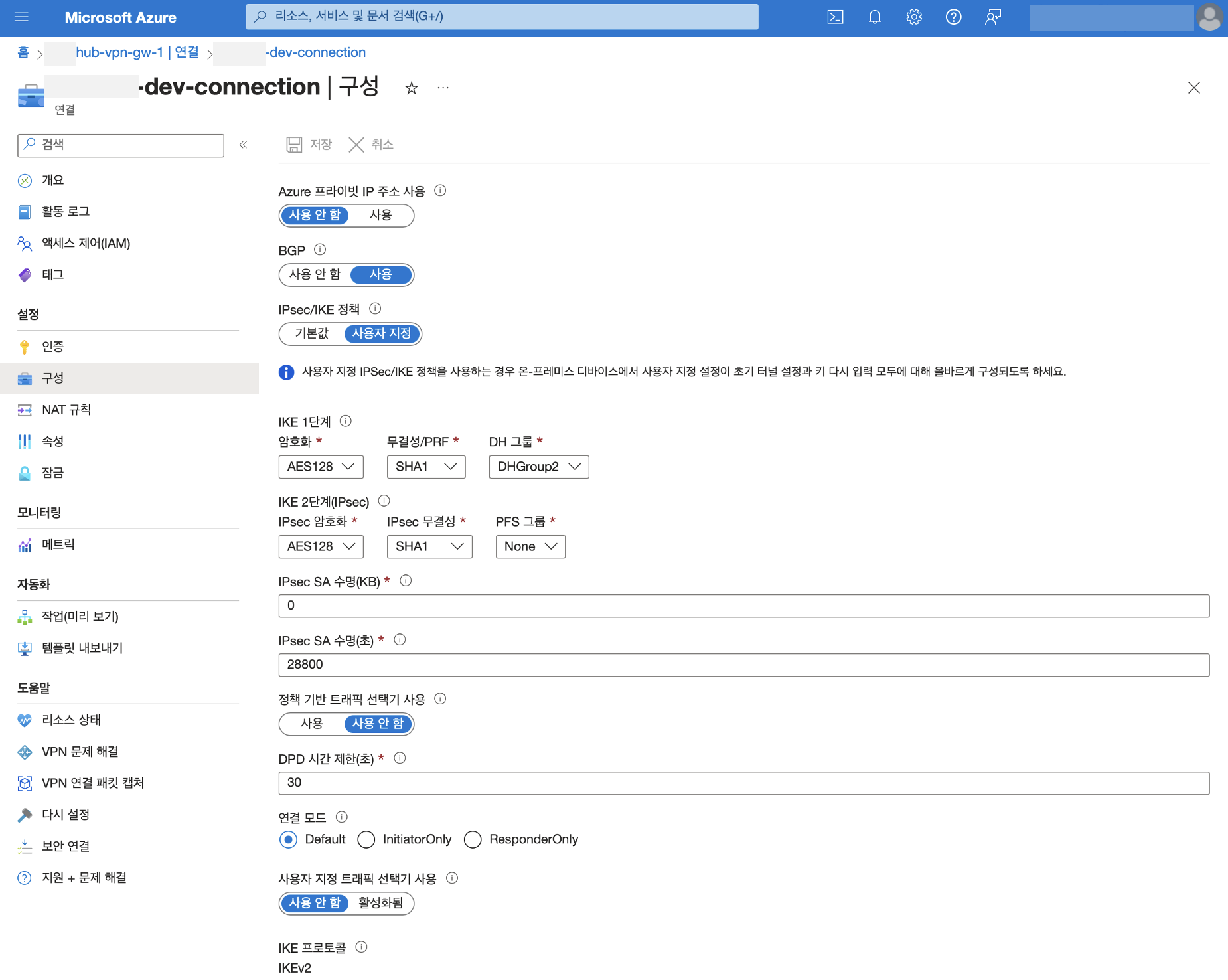

'IPsec/IKE 정책: 사용자 지정’으로 변경 후 맞은편 VPN(로컬 네트워크 게이트웨이)과 IKE, IPsec, lifetime 등 IPsecVPN 터널 연결에 필요한 설정을 동일하게 맞추어 줍니다.

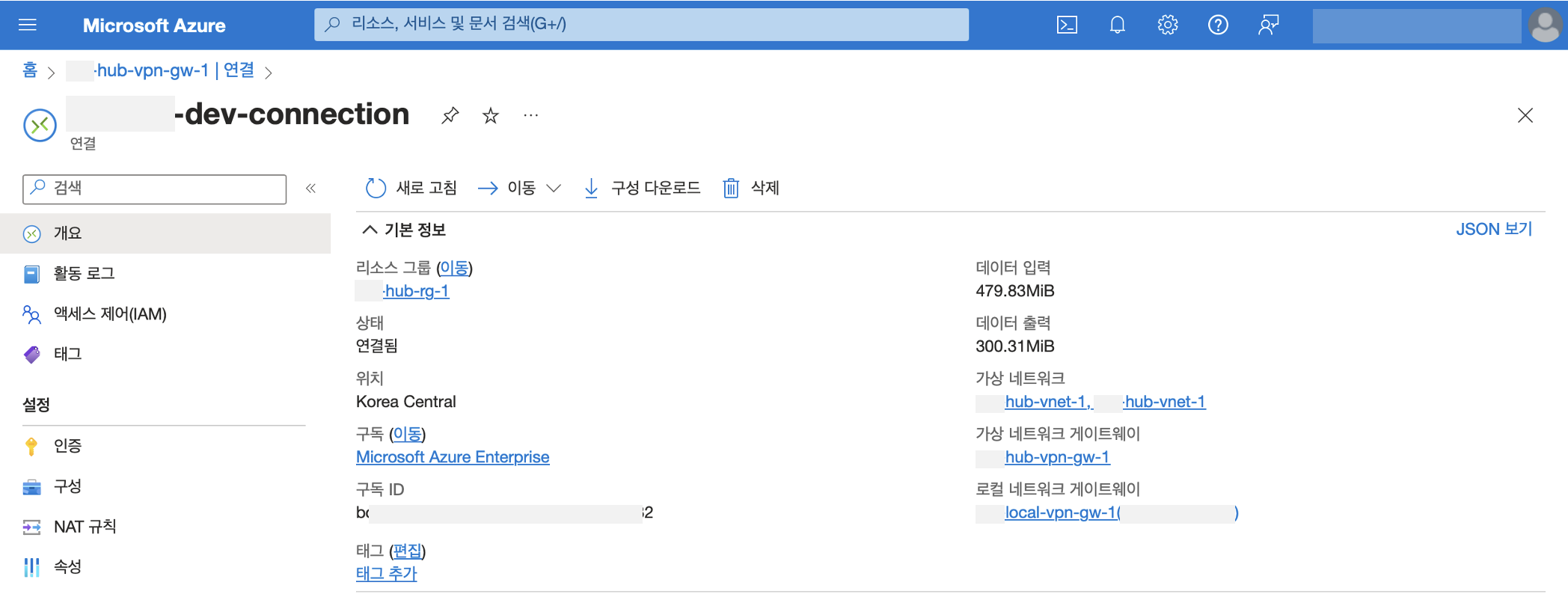

생성이 완료되면 세부 사항을 확인 할 수 있으며 ‘상태: 연결됨’을 통해 현재 IPsecVPN이 연결되어 있음을 알 수 있습니다.

구성 탭에 들어가면 IKE, IPsec 등 터널 연결에 관련된 설정을 변경 할 수도 있습니다.

BGP 피어 탭 진입 시 peer 별 BGP 연동 여부 및 라우팅 경로 확인이 가능합니다.

BGP를 통해 맺어진 네이버, 수신 경로 갯수, 상세 경로 정보 확인을 할 수 있으며 별도 .csv파일로 다운로드도 가능합니다.

이렇게 Azure와 IPsecVPN 터널을 맺는 법을 알아보았습니다.

저의 경우는 Azure와 IDC 방화벽과 연동 하였고 방화벽은 하나의 IP로 두 장비가 A-S구성으로 사용합니다.

그러다보니 로컬 네트워크 게이트웨이 하나에 2개의 Azure 공인 IP로 2개의 터널을 구성했습니다. (1:N)

또한 BGP 연동 시 peering을 맺을 IP를 하나의 방화벽 인터페이스 IP를 이용해 터널을 맺었습니다.

(터널 인터페이스 IP를 생성해 peering을 맺고 싶었으나 Azure는 IP가 같은 로컬 네트워크 게이트웨이를 2개 생성이 불가능 했습니다.)

AWS는 각 터널 별 공인 IP 별도 존재 및 터널 인터페이스 IP가 별도로 존재하기에 연동 방식이 조금 달라집니다.

궁금하신 경우 아래 링크가 있으니 참고하시면 좋을 것 같습니다.

[참고사이트]

BGP 지원 VPN Gateway를 사용하여 AWS 및 Azure에 연결하는 방법

'Network' 카테고리의 다른 글

| [Zabbix] 설정 미반영 현상 해소 기록 (SNMP 알수 없음, proxy disk 100%, logrotate) (0) | 2024.08.17 |

|---|---|

| [NSX-T] Domain/URL 기반 LB 적용하기 (0) | 2024.08.04 |

| [Azure] IPsecVPN 터널링 연결하기 (2) (0) | 2024.05.17 |

| [Azure] IPsecVPN 터널링 연결하기 (1) (0) | 2024.05.17 |

| [NSX-T] Postman으로 NSX-T API 연동하기 (0) | 2024.05.11 |