IPsecVPN 터널은 네트워크 환경에서 널리 사용되듯이 Azure에서도 마찬가지로 가능합니다.

전체적인 적용 방법은 AWS와 비슷하지만 동작 방식에 있어 약간의 차이가 있습니다.

- AWS

- Default 2개 터널 생성 → 2개 공인IP (생성된 2개 터널로 A-S 구성)

- 터널 인터페이스 IP(169.254.0.0/16에서 /30대역 할당) 기본 생성 → 해당 IP를 이용해 BGP 연동

- Azure

- Default 1개 터널 생성 → 1개 공인IP (하나 터널이 이슈 발생 시 내부적으로 Fail-over 되는 A-S 구조)

- 옵션으로 두 개 터널 생성 가능 (2개 공인IP 할당)

- 게이트웨이 서브넷 대역에서 2개의 사설 IP를 할당 받습니다. → 해당 IP를 이용해 BGP 연동 (AWS 연동 시 169.254.0.0/16으로 연동 가능)

그럼 Azure에서 IPsecVPN 터널 연동 방법을 살펴보겠습니다.

로컬 게이트 웨이 생성하기

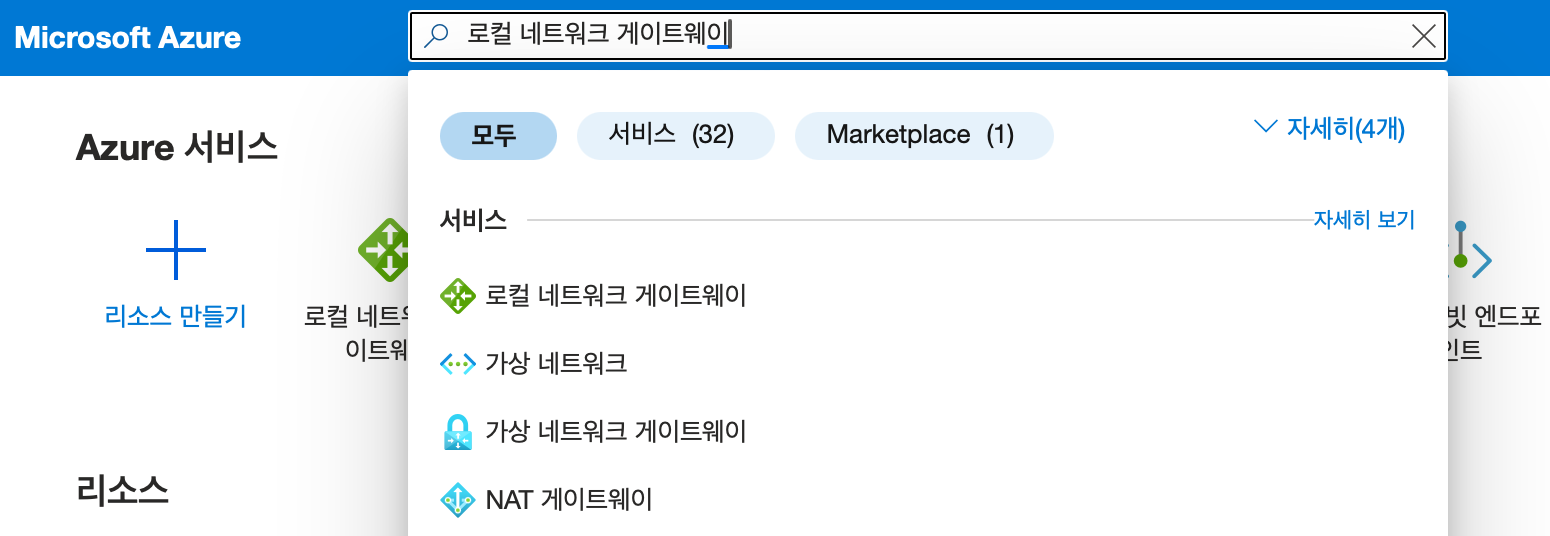

상단 검색 창에서 '로컬 네트워크 게이트웨이'를 검색합니다.

만들기 버튼을 눌러 새로운 로컬 네트워크 게이트웨이 생성 메뉴로 진입합니다.

사용 목적에 맞는 리소스 그룹 선택 후 게이트웨이 이름을 작성합니다.

(기존에 존재하는 리소스 그룹이 없다면 새로 만들어야 합니다.)

IP주소는 IPsecVPN 터널을 연동 할 맞은편 VPN의 공인 IP를 기입합니다.

BGP 설정 구성 여부를 결정합니다. 본 포스팅에서는 A-A 구성을 할 것이므로 BGP를 적용했습니다.

Active-Standby 구성일 경우 BGP 미적용 (아니요)

Active-Active 구성일 경우 BGP 적용 (예)

IDC VPN에 할당 된 AS Number 기입, BGP peer는 터널을 통해 사설 IP로 맺기에 BGP를 맺을 때 VPN Interface IP or Loopback Interface IP를 기입합니다.

생성이 완료되면 세부 사항을 확인 할 수 있습니다.

구성 탭에 들어가면 설정을 변경 할 수도 있습니다.

'Network' 카테고리의 다른 글

| [Azure] IPsecVPN 터널링 연결하기 (3) (0) | 2024.05.17 |

|---|---|

| [Azure] IPsecVPN 터널링 연결하기 (2) (0) | 2024.05.17 |

| [NSX-T] Postman으로 NSX-T API 연동하기 (0) | 2024.05.11 |

| MacBook으로 USB 콘솔 연결하기 (RS232 / USB-C) (0) | 2024.05.02 |

| [NSX-T] NSX-T LB에서 패킷 캡처하기 (0) | 2024.01.31 |