구성정보

| 자원 | 태그 이름 | 정보 |

| VPC | VPC_Peering_VCP-1-vpc | CIDR : 10.40.0.0/16 |

| VPC_Peering_VCP-2-vpc | CIDR : 10.41.0.0/16 | |

| Public Subnet | VPC_Peering_VCP-1-subnet | CIDR : 10.40.0.0/24, AZ : ap-northeast-2a |

| VPC_Peering_VCP-2-subnet | CIDR : 10.41.0.0/24, AZ : ap-northeast-2a | |

| Routing Table | VPC_Peering_VCP-1-rtb-public | 연결 : VPC_Peering_VCP-1-subnet |

| VPC_Peering_VCP-2-rtb-public | 연결 : VPC_Peering_VCP-2-subnet | |

| IGW | VPC_Peering_VCP-1-igw | 연결 : VPC_Peering_VCP-1-vpc |

| VPC_Peering_VCP-2-igw | 연결 : VPC_Peering_VCP-2-vpc | |

| EC2 | VPC1-EC2 | 연결 : VPC_Peering_VCP-1-subnet, 퍼블릭 IP할당 |

| VPC2-EC2 | 연결 : VPC_Peering_VCP-2-subnet, 퍼블릭 IP할당 |

|

| SecurityGroup | VPC1-EC2-SecurityGroup | 인바운드 규칙 : SSH, ICMP - 0.0.0.0/0 허용 |

| VPC1-EC2-SecurityGroup | 인바운드 규칙 : SSH, ICMP - 0.0.0.0/0 허용 |

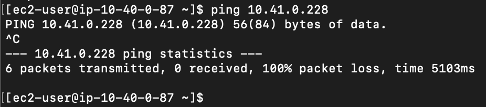

사전 통신확인

인스턴스를 각 VPC에 구성 후 서로 통신을 시도하면 통신이 되지 않는 것을 볼 수 있습니다. 아직 VPC 피어링이 되어 있지 않기도 하고 라우팅도 없기 때문입니다. 통신이 가능하게 하기 위해VPC 피어링을 적용해보겠습니다.

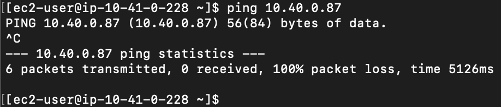

VPC Peering 설정

VPC 메뉴에서 피어링 연결 탭으로 이동 후 피어링 연결 생성 버튼을 누릅니다.

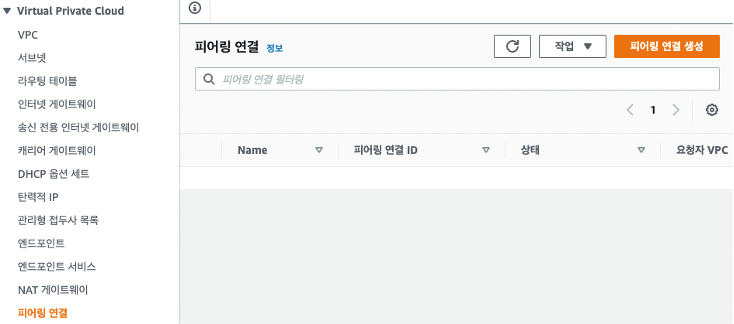

VPC 피어링을 구분하여 식별하기 위한 이름을 작성하고 요청VPC와 수락VPC를 지정합니다. 피어링을 하기 위한 VPC는 다른 리전도 및 다른 계정도 가능합니다.

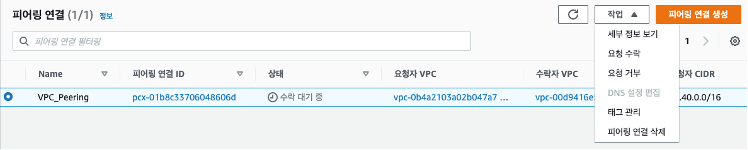

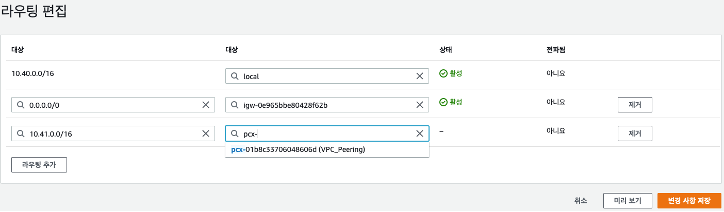

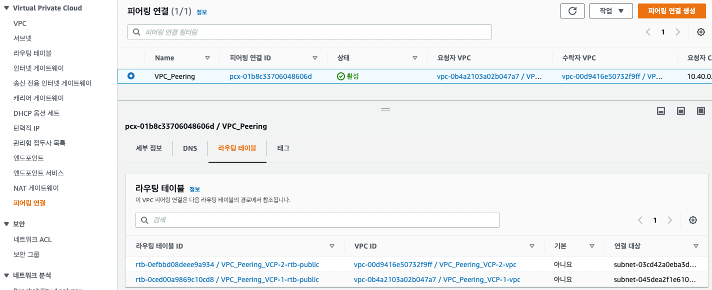

피어링 설정을 완료하고 다시 피어링 연결 메뉴로 진입하면 피어링 요청 정보가 생긴 것을 볼 수 있습니다. 해당 피어링을 클릭 후 요청 수락 버튼을 누르면 이후부터는 VPC가 연결되게 됩니다.

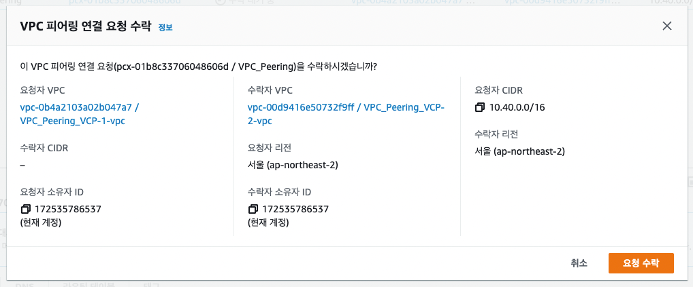

VPC 피어링 상태가 활성 상태 로 연결되었는지 확인합니다.

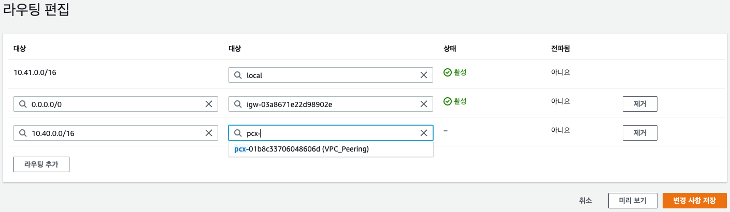

라우팅 설정

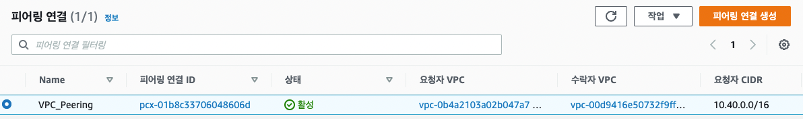

VPC-1의 라우팅 테이블인 VPC_Peering_VCP-1-rtb-public 라우팅을 추가합니다. 연결한 VPC-2 대역(10.41.0.0/16)을 목적지로 하며 대상을 VPC 피어링으로 적용함으로써 10.41.0.0/16으로 향하는 트래픽은 모두 VPC 피어링을 통해 VPC-2로 보내지게 됩니다.

마찬가지로 VPC-2의 라우팅 테이블인 VPC_Peering_VCP-2-rtb-public에 VPC-1대역(10.40.0.0/16)을 목적지로, 대상을 VPC 피어링으로 하여 라우팅을 추가하면 통신을 하기 위한 경로 설정은 완료되었습니다.

라우팅 테이블 설정 후 피어링에 연결된 라우팅 테이블 정보를 보면 연결된 라우팅 테이블을 볼 수 있습니다.

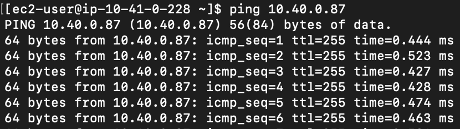

통신 확인

VPC 피어링 및 라우팅 설정 후 통신을 확인해보면 통신이 되는 것을 볼 수 있습니다.

'AWS' 카테고리의 다른 글

| [AWS] EC2 Swap 메모리를 늘려보자 (0) | 2023.01.22 |

|---|---|

| [AWS] EC2 Session Manager 접속 (0) | 2023.01.09 |

| [AWS] NACL vs Security Group (0) | 2022.04.13 |

| [AWS] AWS의 주요 서비스 종류 (0) | 2021.06.14 |

| [AWS] 인스턴스 수명주기 (재부팅, 중지, 최대 절전 모드, 종료의 차이) (0) | 2021.06.08 |